Ransomware-aanvallen en hoe je ze kunt voorkomen

In het nieuws gaat het tegenwoordig vaak over ransomware. Verrassend genoeg weten veel mensen niet wat een ransomware-aanval betekent en wat er gebeurt als je wordt aangevallen.

Dit is een overzicht van de stappen die je kunt nemen om jezelf tegen deze aanvallen te beschermen en wat je kunt doen als je met een aanval te maken hebt.

Wat is ransomware?

Ransomware is een soort malware dat wordt gebruikt om te proberen om slachtoffers geld afhandig te maken door ze losgeld te laten betalen. De meeste programma's zijn ontworpen om zonder dat je het merkt je systeem binnen te dringen en je bestanden langzaam maar zeker te versleutelen. Pas als al je bestanden zijn versleuteld, sturen ze je een verontrustend bericht - je moet betalen of je bent je bestanden voor altijd kwijt.

Geen enkel beveiligingssysteem is waterdicht. Malware doet er alles aan om een manier te vinden om deze beveiligingssystemen een stap voor te zijn. Als je te maken krijgt met een aanval van ransomware, dan bieden we je een aantal stappen die je kunt uitvoeren en je kunnen helpen om je hier tegen te beschermen:

Stap 1: Beperk de schade tot een minimum

Eerst moet je het systeem isoleren dat is geïnfecteerd, vooral als het systeem met je netwerk is verbonden. Op deze manier voorkom je dat andere systemen worden geïnfecteerd.

Als je een IT-beheerder bent en je servers zijn geïnfecteerd, dan moet je alle Ethernet-kabels losmaken.

Probeer niet om een reservekopie te maken door bestanden naar een externe schijf te kopiëren. Misschien denk je dat het een goed idee is om bestanden op te slaan die nog niet zijn versleuteld, maar dit kan ervoor zorgen dat de malware zich verspreidt. Als je een schijf/USB in de geïnfecteerde computer plaatst, kan de malware zichzelf naar de schijf kopiëren die je in de computer hebt geplaatst.

Wanneer het station of de USB in een andere computer wordt geplaatst, kan de malware ook dat systeem infecteren. In het slechtste geval zou het zo kunnen zijn dat je je eigen systeem opnieuw infecteert nadat je hebt geprobeerd om de malware te verwijderen. Daarom kun je de geïnfecteerde computer het best isoleren.

Stap 2: Zoek uit om welk soort ransomware het gaat

Er zijn verschillende soorten ransomware en de ene soort is gevaarlijker en moeilijker aan te pakken dan de andere. Afhankelijk van het soort ransomware en de kenmerken van de aanval, kun je verschillende strategieën gebruiken om de malware te verwijderen. Dit zijn de categorieën waar de meeste soorten ransomware onder vallen:

- Scareware/valse beveiligingssoftware

Scareware staat ook wel bekend als valse beveiligingssoftware en is een soort malware die gebruikers laat geloven dat er iets mis is met hun systeem.

Gebruikers moeten andere software kopen om de scareware te verwijderen. Er is uiteraard niets mis met de computer en in de meeste gevallen zorgt het kopen van de software ervoor dat je systeem echt wordt geïnfecteerd.

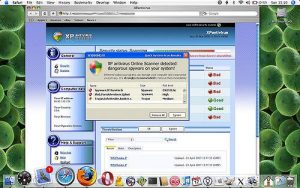

Meestal wordt er tijdens een aanval in het midden van het scherm een pop-upbericht weergegeven waarin met grote vetgedrukte letters wordt gemeld dat er problemen zijn gedetecteerd. Dit kunnen bijvoorbeeld problemen zijn zoals een gevonden virus, een traag werkend systeem of registerproblemen die moeten worden opgelost. Het kan ook clickbait bevatten waardoor de gebruiker wordt doorgestuurd naar de website met malware. Dit kan zelfs het geval zijn wanneer de pop-up is gesloten. Op de onderstaande afbeelding zie je hier een voorbeeld van:

Waarschijnlijk is scareware de makkelijkste soort malware om aan te pakken. Je kunt gewoon het tabblad van je browser sluiten om de pop-up te laten verdwijnen. Worden er pop-upvensters via je besturingssysteem weergegeven? Dan is het mogelijk dat je het uitvoerbare bestand dat hier verantwoordelijk voor is, moet identificeren met behulp van Taakbeheer of een geavanceerde procesverkenner. Daarna kun je het bestand verwijderen en de-installeren. Als je daarna nog steeds problemen ervaart, kun je een scan uitvoeren met behulp van een antivirus- of antimalwareprogramma. - Ransomware die je scherm vergrendelt

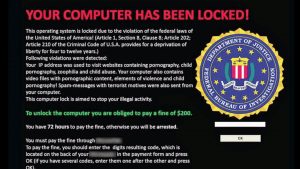

Door deze soort ransomware kun je je computer niet gebruiken totdat je losgeld betaalt. In de meeste gevallen wordt er op het volledige scherm een waarschuwing weergegeven. Er kan worden beweerd dat het een melding van de FBI is die je ontvangt omdat je bepaalde inhoud illegaal hebt gedownload. In andere gevallen wordt er een pornografische afbeelding als achtergrond ingesteld en deze afbeelding kan niet worden gewijzigd. Het is de bedoeling dat de slachtoffer zich schaamt voor de afbeelding en er daarom voor kiest om het losgeld te betalen. Meer geavanceerde programma's volgen de gebruikersactiviteit een aantal dagen. Daarna wordt er op basis van deze activiteiten een melding weergegeven, waardoor de melding geloofwaardiger en intimiderender is. Dit is een voorbeeld van een van deze meldingen:

Als je systeem door een van deze soorten malware is geïnfecteerd, probeer dan het uitvoerbare bestand te identificeren dat deze melding heeft veroorzaakt. Meestal kun je gewoon op CTRL + ALT + DEL drukken om naar de Taakmanager te gaan zodat je het programma kunt afsluiten.

Ook als je het uitvoerbare bestand hebt verwijderd, is het een goed idee om een volledige antivirusscan uit te voeren om de achtergebleven sporen te verwijderen. Als deze oplossingen niet werken, moet je Windows mogelijk herstellen om ervoor te zorgen dat je Windows weer kunt gebruiken zonder dat er ransomware actief of passief aanwezig is. - Ransomware die bestanden versleuteld

De laatste en de gevaarlijkste soort ransomware zijn programma's die al je bestanden versleutelen en ze onbruikbaar maken, tenzij je de afpersers losgeld betaalt. Meestal komt dit soort ransomware het systeem van het slachtoffer binnen en beginnen ze zonder dat je het merkt met het versleutelen van al je bestanden waardoor deze bestanden volledig onbruikbaar worden.

Op het moment dat al je bestanden zijn versleuteld, eisen ze een geldbedrag om ze weer te ontsleutelen. Tegenwoordig bieden cryptovaluta's zoals bitcoins aanvallers een eenvoudige optie om anoniem betalingen te ontvangen. Dit is wat gebruikers die door Wannacry werden aangevallen te zien kregen:

Het is ook handig dat je precies begrijpt hoe versleuteling werkt. Dit kan je helpen om aanknopingspunten te vinden om je bestanden weer te ontsleutelen.

De meeste programma's gebruiken een combinatie van symmetrische en asymmetrische versleuteling wanneer deze programma’s worden uitgevoerd (klik hier voor meer informatie over soorten versleuteling). Symmetrische versleuteling wordt gebruikt omdat de aanvaller bestanden met dit type versleuteling sneller kan versleutelen dan wanneer er van asymmetrische versleuteling gebruik wordt gemaakt. Maar bij asymmetrische versleuteling hoeven aanvallers slechts één privésleutel te beschermen. Anders zouden ze voor al hun slachtoffers een aparte symmetrische sleutel moeten onderhouden en beschermen.

Command and control servers (C&C-servers) worden over het algemeen gebruikt voor programmacommunicatie. Op deze manier maakt ransomware die bestanden versleuteld zowel gebruik van symmetrische als asymmetrische versleuteling om een aanval uit te voeren:

- De aanvaller genereert een openbare privésleutel met behulp van een van de vele beschikbare asymmetrische versleutelingsalgoritmen zoals RSA-256.

- Privésleutels worden beschermd door de aanvaller terwijl openbare sleutels in het ransomwareprogramma zijn geïntegreerd.

- Er wordt een nieuw systeem van een slachtoffer met ransomware geïnfecteerd. Daardoor wordt de informatie en de unieke systeem-ID of slachtoffer-ID naar de C&C-server gestuurd.

- Als er een van de symmetrische coderingsalgoritmen (bijvoorbeeld AES) wordt gebruikt, dan genereert en verzendt de server de symmetrische sleutel die specifiek is voor het systeem van dat slachtoffer. Door de privésleutel te gebruiken, wordt de symmetrische sleutel vervolgens versleuteld.

- Het ransomwareprogramma gebruikt de geïntegreerde openbare sleutel om de symmetrische sleutel te ontsleutelen - vervolgens begint het proces van het versleutelen van de bestanden.

Nu je precies weet hoe ransomware werkt, kunnen we kijken naar de opties die je hebt wanneer je systeem is geïnfecteerd

Stap 3: Bepaal je strategie

We hebben methodes besproken waarmee je de eerste twee soorten ransomware die we hierboven hebben genoemd relatief eenvoudig kunt verwijderen.

Het is iets ingewikkelder om programma's te verwijderen die bestanden versleutelen. Eerst moet je erachter komen met welk type malware je te maken hebt. Het kan zo zijn dat er over recentere programma's weinig informatie beschikbaar is, omdat er elke dag nieuwe programma's worden geschreven. Maar als je een beetje onderzoek doet dan moet het in de meeste gevallen mogelijk zijn om vast te stellen met welk type ransomware je te maken hebt.

Probeer schermafdrukken te maken van de ransomwaremelding en gebruik de afbeeldingen vervolgens om een omgekeerde zoekopdracht uit te voeren en uit te zoeken met welk type ransomware je precies te maken hebt. Je kunt ook de zinnen die in de tekst van de melding worden gebruikt kopiëren en deze gebruiken om een zoekopdracht uit te voeren.

Bepaal of je het losgeld wel of niet gaat betalen. Het wordt afgeraden om aanvallers te betalen, omdat dit ze alleen maar stimuleert om met hun praktijken door te gaan. Maar sommige bestanden zijn te gevoelig of te belangrijk om deze te verliezen. Maak zelf de beslissing maar betaal niet tenzij het absoluut noodzakelijk is.

Uiteraard moet je er ook rekening mee houden dat het in het slechte geval zo kan zijn dat je je gegevens niet terugkrijgt, zelfs als je het bedrag wel hebt betaald.

Stap 4: Onderneem actie

Als je gegevens hebt kunnen ontdekken van de ransomware die je computer heeft geïnfecteerd, dan kun je online zoeken naar manieren om deze ransomware te verwijderen. De code die is gebruikt om malware te schrijven is altijd inefficiënt. Mogelijk is de ontwikkelaar vergeten de coderingssleutel te verwijderen uit het programma dat de code ophaalt en de bestanden ontsleutelt.

Als de ransomware bekend genoeg is en er enkele mazen zijn, dan zou je online instructies en handleidingen moeten kunnen vinden om deze te verwijderen, zoals op de website nomoreransom.org.

Aangezien veel ransomwareprogramma's de originele bestanden gewoon verwijderen nadat de kopie van deze bestanden is versleuteld, is het wellicht mogelijk om deze bestanden te herstellen met behulp van software voor gegevensherstel. Wanneer je een bestand verwijdert, wordt het bestand niet fysiek van de schijf verwijderd, tenzij het bestand door een ander bestand wordt overschreven. Daarom zou het mogelijk moeten zijn om belangrijke gegevens te herstellen met behulp van gratis herstelsoftware.

Als geen van deze opties de oplossing biedt, dan moet je een beslissing nemen: het geld betalen of je gegevens kwijtraken. Zelfs als je betaalt, is het uiteraard niet zeker dat je je gegevens zult terugkrijgen. Dit is een beslissing die je helemaal zelf moet maken en waarbij je afhankelijk bent van wat de aanvallers besluiten te doen.

Je kunt ook proberen om met de aanvallers te onderhandelen via het e-mailadres dat in de melding van de ransomware staat vermeld. Het zal je verbazen hoe vaak dit werkt.

Als je besluit om het losgeld niet te betalen, dan is de volgende stap het opschonen van je pc Maar in dat geval gaan je gegevens voor altijd VERLOREN. Als je een reservekopie op een externe schijf hebt, moet je deze NIET op je pc aansluiten voordat je je pc volledig hebt geformatteerd.

De beste manier om ervoor te zorgen dat je pc vrij is van ransomware, is door je besturingssysteem volledig te formatteren. Als je niet zo'n drastische stap wilt zetten, zorg er dan voor dat de ransomware de bootsector niet infecteert. Op internet kun je hier meer informatie over vinden.

Vervolgens moet je je antivirussoftware bijwerken en een volledige systeemscan uitvoeren. Als je volledig beschermt wilt zijn dan is het een goed idee om ook een antimalwareprogramma aan je antivirussoftware toe te voegen. Hierdoor zou de ransomware voorgoed moeten worden verwijderd.

Stap 5: Vervolgstappen

Nu je van je ransomware af bent, is het tijd om te kijken waarom je überhaupt bent aangevallen. Zoals een wijs man ooit zei: 'Voorkomen is beter dan genezen' en dit is vooral van toepassing op online beveiliging. Een verdediging is slechts zo sterk als de gebruiker en als je de juiste soorten beveiliging hebt geïnstalleerd, is het voor alle soorten malware moeilijk om je systeem aan te vallen.

Wees op je hoede en houd deze punten in gedachten:

- Zorg ervoor dat je antivirussoftware altijd up-to-date is

- Controleer altijd de URL van de website die je bezoekt.

- Voer geen niet-vertrouwde programma's uit op je systeem. Zogenaamde cracks, serials en patches zijn de meest voorkomende bronnen van malware.

- Geef niet-vertrouwde websites geen toestemming om inhoud in je browser uit te voeren (malware kan afkomstig zijn van een techniek die bekendstaat als Java drive by5).

- Zorg ervoor dat je besturingssysteem altijd up-to-date is. Malware, waaronder ook ransomware, wordt vaak verspreid via niet-gepatchte kwetsbare plekken in de beveiliging van oudere besturingssystemen. Om je systeem met malware te infecteren, kan een hacker bijvoorbeeld een systeemfout in de Windows RDP-software gebruiken om toegang te krijgen tot het systeem dat publiekelijk met internet is verbonden.

Laat een reactie achter

Bedankt voor het geven van een reactie %%name%%!

We controleren alle reacties binnen 48 uur om er zeker van te zijn dat ze echt en niet aanstootgevend zijn. Voel je vrij om dit artikel in de tussentijd te delen.

Voel je vrij om een reactie te geven over hoe dit artikel kan worden verbeterd. Jouw feedback is waardevol!