Het verschil tussen DNS- en IP-lekken en hoe dit tegen te gaan

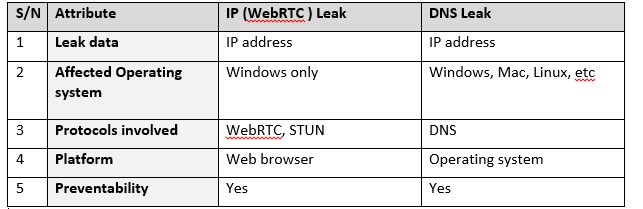

Vanwege privacyaspecten en andere relevante redenen gebruiken sommige internetgebruikers een VPN-service om hun werkelijke IP-adres te verbergen en hun gegevens te versleutelen tijdens het surfen op het web. Al deze doelen kunnen echter afbrokkelen als uw persoonlijke gegevens lekken vanwege één of andere beveiligingsfout. Er zijn de twee belangrijkste manieren waarop uw VPN uw persoonlijke gegevens of IP-adres kan lekken: DNS-lek en WebRTC (IP) -lek.

Wat is DNS-lek?

Als u ooit internet hebt gebruikt, is de kans groot dat u ook onbewust in contact bent gekomen met Domain Name System (DNS). DNS onderhoudt een database met domeinnamen (zoals vpnmentor.com) en vertaalt deze naar hun corresponderende numerieke (Internet Protocol of IP) adressen die nodig zijn om bronnen op internet te lokaliseren. Ze zijn het internet-equivalent van een telefoonlijst.

Domeinnamen zijn alleen voor menselijk gebruik, computers begrijpen alleen getallen in de vorm van IP addresses ( (168.212.226.204), die voor mensen misschien niet gemakkelijk te onthouden zijn (vandaar de noodzaak van een DNS). Telkens wanneer u een website bezoekt door een webpagina aan te vragen, neemt uw computer contact op met de DNS-server van uw ISP om het IP-adres van de website aan te vragen. Wanneer u een privacyservice gebruikt, zoals een VPN, neemt uw computer meestal contact op met uw VPN-server voor DNS-service in plaats van de DNS van uw internetprovider.

Hoe gebeurt het?

Er is een beveiligingsfout opgetreden waardoor DNS-aanvragen soms kunnen worden doorgestuurd naar de DNS-servers van je internetprovider, ondanks je gebruik van een VPN-service om te proberen deze te verbergen. Deze fout staat bekend als een DNS-lek. Het is het resultaat van een niet-versleutelde DNS-query die door uw computer is verzonden buiten de bestaande VPN-tunnel. Deze fout vloeit voort uit het inherente gebrek aan besturingssystemen van het concept van universele (collectieve) DNS. Elke netwerkinterface kan zijn eigen DNS hebben, en - onder verschillende omstandigheden - zal het systeem DNS-queries rechtstreeks naar uw ISP of andere servers van derden verzenden (zie onderstaande diagram) zonder de standaardgateway en DNS-instellingen van uw VPN-service te respecteren, en zo een lek veroorzaken.

De fout laat een ISP of afluisteraar toe om te zien welke websites een gebruiker kan bezoeken. Wanneer u een VPN gebruikt en ontdekt dat uw daadwerkelijke IP lekt, betekent dit dat uw DNS-aanvragen ook worden doorgestuurd naar uw ISP, in plaats van naar uw VPN-provider. Sommige internetproviders implementeren zelfs een technologie met de naam “Transparante DNS-proxy” die uw computer effectief dwingt om hun DNS-service te gebruiken voor alle DNS-zoekopdrachten, zelfs wanneer u uw DNS-instellingen wijzigt in iets anders dan het hunne.

De fout laat een ISP of afluisteraar toe om te zien welke websites een gebruiker kan bezoeken. Wanneer u een VPN gebruikt en ontdekt dat uw daadwerkelijke IP lekt, betekent dit dat uw DNS-aanvragen ook worden doorgestuurd naar uw ISP, in plaats van naar uw VPN-provider. Sommige internetproviders implementeren zelfs een technologie met de naam “Transparante DNS-proxy” die uw computer effectief dwingt om hun DNS-service te gebruiken voor alle DNS-zoekopdrachten, zelfs wanneer u uw DNS-instellingen wijzigt in iets anders dan het hunne.

Wat lekt WebRTC (IP)?

In 2015 publiceerde een beveiligingsonderzoeker, Daniel Roesler, een demonstratie over een beveiligingsfout waarmee een afluisteraar gebruik kan maken van een speciaal interface (API) -programma dat is ingebouwd in de meeste webbrowsers, Web Real Time Communication (WebRTC) genoemd, om een daadwerkelijk gebruikers-IP-adres te onthullen, zelfs als ze zijn verbonden met een VPN. WebRTC wordt meestal gebruikt door computers in verschillende netwerken voor browser-naar-browser communicatie, P2P-bestandsdeling, en spraak- en videobellen.

Hoe gebeurt het?

Het enige dat nodig is, is een paar regels code waarmee WebRTC uw echte IP-adres kan onthullen via communicatie met een server op internet, STUN (Session Traversal Utilities for NAT) genoemd. Met de STUN-server kunnen computers en apparaten in uw interne netwerk hun openbare IP-adressen (internet) achterhalen. VPN’s gebruiken ook STUN-servers om uw interne netwerkadres te vertalen naar een openbaar internetadres en omgekeerd. Om dit te bereiken, onderhoudt de STUN-server een database van zowel uw op VPN gebaseerde internetadres (IP) als uw lokale interne IP-adres tijdens de verbinding.

Dit lek heeft niets te maken met hoe veilig uw VPN is, maar het heeft alles te maken met de kwetsbaarheid in de WebRTC zelf in uw browser. Wanneer WebRTC in uw browser vragen van een STUN-server accepteert, stuurt deze een antwoord naar de STUN-server met zowel uw privé (intern netwerk) als publiek (internet) IP-adres en andere gegevens.

Het resultaat van de aanvragen, wat feitelijk het daadwerkelijke IP-adres van de gebruiker is, kan vervolgens worden geopend via een klein programma met de naam JavaScript. De enige vereiste om dit te laten werken is WebRTC-ondersteuning in het browser- en JavaScript-programma. Als WebRTC is ingeschakeld in uw browser, zal het normaal STUN-verzoek accepteren en een antwoord sturen naar de STUN-server.

De bottom line hier is dat geen enkel systeem perfect is; af en toe worden fouten ontdekt. Het is daarom belangrijk dat u een a respectabele VPN provider gebruikt die proactief reageert op kwetsbaarheden wanneer deze zich voordoen. Zorg ervoor dat u uw VPN test op die lekken en neem stappen om ze te repareren.

Voel je vrij om een reactie te geven over hoe dit artikel kan worden verbeterd. Jouw feedback is waardevol!