VPN-protocollen: belangrijkste verschillen en vergelijkingen

Het is algemeen bekend dat de meeste VPN encryptietechnologieën gecertificeerd en ontwikkeld zijn door het Amerikaanse National Institute of Standards and Technology. De schokkende nieuwe onthullingen van Edward Snowden tonen echter aan dat de NSA jarenlang hard heeft gewerkt om deze technologieën te ontwrichten en te kraken. Dit doet de vraag rijzen of deze VPN technologieën echt veilig zijn. Wij vonden het tijd om dit artikel te schrijven om een definitief antwoord op deze vraag te vinden.

Voordat we de belangrijkste concepten van cryptografie bespreken, zullen we eerst de belangrijkste verschillen tussen de VPN protocollen benoemen en uitleggen hoe zij de gebruikers beïnvloeden. Vervolgens bekijken we hoe een aanval van de NSA op encryptieprotocollen miljoenen VPN gebruikers over de hele wereld beïnvloedt.

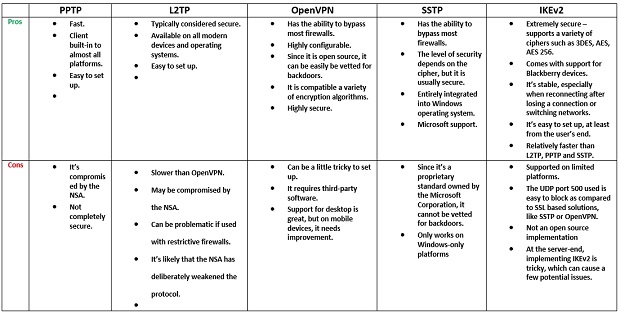

PPTP

PPTP (Point-to-Point Tunneling Protocol) is ontwikkeld door een consortium dat door Microsoft werd opgericht en is sinds het begin van VPN’s (Virtual Private Networks) het standaardprotocol. PPTP is het eerste VPN protocol dat door Windows werd ondersteund en het is gebaseerd op een verscheidenheid van authenticatiemethodes, waarvan MS-CHAP v2 het meest voorkomende is.

Het PPTP protocol is beschikbaar op elk geschikt VPN apparaat en platform, en aangezien de setup vrij gemakkelijk is, blijft het de eerste keus voor zowel VPN leveranciers als ondernemingen. Ook vereist de implementatie weinig berekeningen en dat maakt het momenteel één van de snelste beschikbare VPN protocollen.

Er zijn echter wel behoorlijk wat veiligheidsrisico’s verbonden aan het gebruik van PPTP, ondanks dat er nu meestal een 128-bits versleuteling wordt gebruikt. De meest ernstige kwetsbaarheid is het gebruik van MS-CHAP v2, wat ervoor zorgt dat PPTP binnen twee dagen kan worden gekraakt. En hoewel dit gebrek door Microsoft is hersteld, adviseert de technologiereus zelf aan VPN gebruikers om in plaats daarvan SSTP of L2TP te gebruiken.

Omdat PPTP zo onveilig is, is het geen verrassing dat ontsleutelen van PPTP-versleutelde communicatie bijna zeker standaard is bij de NSA. Wat echter meer verontrustender is, is dat de laatstgenoemde reusachtige hoeveelheden oudere gegevens heeft, die werden gecodeerd toen PPTP door veiligheidsdeskundigen nog als een veilig protocol werd beschouwd.

Voordelen

- Snel.

- Cliënt ingebouwd bij bijna alle platforms.

- Gemakkelijk op te zetten.

Nadelen

- Door NSA gecompromitteerd.

- Beveiligt niet volledig.

L2TP en L2TP/IPsec

Het Layer 2 Tunnel Protocol, heeft in tegenstelling tot andere VPN protocollen geen privacy of versleuteling voor de data die erdoor gaat. Daarom wordt het normaal gesproken met een reeks van protocollen uitgevoerd die als IPsec bekend staan. IPsec codeert de data vóór de transmissie om de gebruikers privacy en veiligheid te bieden. Alle moderne VPN-compatibele apparaten en systemen hebben L2TP/IPsec ingebouwd. Het opzetten is net zo snel en gemakkelijk zoals PPTP. Er kunnen echter wel problemen voorkomen, aangezien het protocol van UDP poort 500 gebruik maakt, wat een gemakkelijk te blokkeren doel van firewalls is. Daarom is portforwarding een must bij het gebruik in combinatie met een firewall.

Er is geen belangrijke kwetsbaarheid verbonden aan versleuteling met IPsec, en het kan nog steeds veilig zijn als het op de juiste manier uitgevoerd wordt. Maar de onthullingen van Edward Snowden laten sterke vermoedens rijzen dat ook dit protocol door de NSA werd gekraakt. John Gilmore, die de medeoprichter en de veiligheidsspecialist van de Electric Frontier Foundation is, beweert dat het waarschijnlijk is dat het protocol doelbewust door NSA werd verzwakt. Aangezien het protocol L2TP/IPsec gegevens tweemaal versleutelt, is het niet efficiënt in tegenstelling tot SSL gebaseerde oplossingen, en daarom is het iets langzamer dan andere VPN protocollen.

Voordelen

- Over het algemeen beschouwd als veilig.

- Beschikbaar op alle moderne apparaten en systemen.

- Gemakkelijk op te zetten.

Nadelen

- Langzamer dan OpenVPN.

- Kan door NSA gekraakt zijn.

- Kan problematisch zijn indien gebruikt met strikte firewalls.

- Het is waarschijnlijk dat NSA doelbewust het protocol heeft verzwakt.

OpenVPN

Een vrij nieuwe open source technologie. OpenVPN gebruikt de protocollen SSLv3/TLSv1 en de OpenSSL library, samen met een combinatie van andere technologieën, om gebruikers een betrouwbare en sterke VPN oplossing te geven. Het protocol is zeer configureerbaar en loopt het beste op een UDP poort, maar het kan worden aangepast om ook op andere poorten te werken en dat maakt het erg moeilijk voor Google en soortgelijke diensten om te blokkeren.

Een ander groot voordeel van dit protocol is dat zijn OpenSSL library een verscheidenheid van cryptografische algoritmen, zoals 3DES, AES, Camelia, Blowfish, CAST-128 en meer ondersteunt, alhoewel VPN leveranciers bijna alleen maar Blowfish of AES gebruiken. OpenVPN komt met 128-bits Blowfish ingebouwde versleuteling. Het wordt gewoonlijk beschouwd als veilig, maar het heeft ook enkele bekende zwaktes.

Wanneer het gaat over versleuteling is AES de nieuwste beschikbare technologie en wordt deze als dé standaard gezien. Dit is simpelweg omdat het geen bekende zwaktes heeft, waardoor het zelfs goedgekeurd is door de Amerikaanse overheid en geheime diensten om ‘gevoelige’ gegevens te beschermen. Het kan dankzij zijn blokgrootte van 128 bits beter grotere bestanden behandelen dan Blowfish, wat een blokgrootte van 64 bits heeft. Maar ondanks dat ze beiden NIST gecertificeerde versleutelsoftware zijn, behandelen we hieronder kort een aantal zaken die gezien kunnen worden als een probleem.

Ten eerste hangen de prestaties van het OpenVPN protocol af van het gebruikte niveau van versleuteling, maar het is normaal gesproken sneller dan IPsec. Hoewel OpenVPN nu de standaard VPN verbinding voor de meeste VPN diensten is, wordt het nog niet ondersteund door sommige platforms. Maar het wordt wel ondersteund door de meeste externe software, waaronder zowel Android als iOS.

Wat opzetten betreft, is het wat lastiger in vergelijking tot L2TP/IPsec en PPTP, met name wanneer de standaard OpenVPN software wordt gebruikt. Niet alleen moet je de cliënt downloaden en installeren, maar de extra configuratiebestanden moeten ook worden opgezet, wat enig onderzoek vergt. Diverse VPN leveranciers hebben dit configuratieprobleem vanwege de aangepaste VPN-cliënten die in omloop zijn.

Desalniettemin, rekening houdend met alle factoren en de informatie die door Edward Snowden wordt verstrekt, lijkt het OpenVPN noch verzwakt noch gekraakt door de NSA. Het wordt ook beschouwd als immuun voor aanvallen van de NSA wegens zijn gebruik van kortstondige sleutelwijzigingen. Ongetwijfeld is niemand zich bewust van de volledige mogelijkheden van de NSA.Echter, zowel de wiskunde als het bewijsmateriaal wijst er sterk op dat OpenVPN, wanneer het wordt gecombineerd met een sterke cipher, het enige VPN protocol is dat veilig kan worden genoemd.

Voordelen

- Heeft de capaciteit om de meeste firewalls te mijden.

- Zeer configureerbaar.

- Aangezien het open source is, kan het gemakkelijk worden gecontroleerd op backdoors.

- Het is verenigbaar met een verscheidenheid van versleutelingsalgoritmen.

- Zeer veilig.

Nadelen

- Kan enigszins lastig zijn om op te zetten.

- Het vereist software van derden.

- De ondersteuning voor desktop is groot, maar op mobiele apparaten vergt het verbetering.

SSTP

Geïntroduceerd door Microsoft in Windows Vista Service Package 1, is het Secure Socket Tunneling Protocol nu beschikbaar voor SEIL, Linux en RouterOS, maar eigenlijk is het nog steeds Windows-only. Aangezien het SSL v3 gebruikt, biedt het dezelfde voordelen als OpenVPN, zoals de capaciteit om NAT firewall problemen te omzeilen. SSTP is een stabiel VPN protocol dat makkelijk is om te gebruiken, deels omdat het onderdeel is van Windows.

Maar het is wel een merkgebonden protocol dat eigendom is van Microsoft. Aangezien de technologiereus een geschiedenis van samenwerking met de NSA heeft, zijn er ook speculaties over ingebouwde backdoors in het besturingssysteem van Windows. Daarom geeft het niet zoveel vertrouwen als andere protocollen.

Voordelen

- Heeft de capaciteit om de meeste firewalls te mijden.

- Het niveau van veiligheid hangt van de cipher af, maar het is normaal gesproken veilig.

- Volledig geïntegreerd in het Windows besturingssysteem.

- Ondersteuning van Microsoft.

Nadelen

- Aangezien het een merkgebonden protocol van Microsoftis, kan het niet op backdoors worden gecontroleerd.

- Werkt alleen op Windows platformen.

IKEv2

Een op IPsec-gebaseerd tunnel protocol. Internet Key Exchange Version 2 werd ontwikkeld door zowel Cisco als Microsoft, en wordt geleverd in Windows 7 en recentere versies van het Windows platform. Het heeft compatibele en open source ontwikkelde implementaties voor Linux en verschillende andere platforms, en ondersteunt ook de apparaten van BlackBerry.

IKEv2 wordt VPN Connect genoemd door Microsoft en is goed in het automatisch opnieuw maken van een VPN verbinding als de verbinding even is weggevallen. Mobiele gebruikers profiteren het meest van IKEv2 want het Mobility and Multi-homing protocol dat er standaard in zit maakt het extreem makkelijk om van netwerk te wisselen. Bovendien is het ook geweldig voor gebruikers van BlackBerry, aangezien IKEv2 één van de weinige VPN protocollen is die de apparaten van BlackBerry ondersteunt. Hoewel IKEv2 op relatief weinig platforms beschikbaar is in vergelijking tot IPsec, wordt het als gelijkwaardig gezien in termen van stabiliteit, veiligheid en prestaties.

Voordelen

- Uiterst veilig – ondersteunt een verscheidenheid van ciphers zoals 3DES, AES, AES 256.

- Komt met ondersteuning voor de apparaten van BlackBerry.

- Het is stabiel, vooral bij het opnieuw aansluiten na het verliezen van een verbinding of omschakeling tussen netwerken.

- Het is gemakkelijk op te zetten, vooral aan de zijde van de gebruiker.

- Relatief sneller dan L2TP, PPTP en SSTP.

Nadelen

- Ondersteund door een beperkt aantal platforms.

- De gebruikte UDP poort 500 is gemakkelijk om te blokkeren, in vergelijking tot SSL gebaseerde oplossingen, zoals SSTP of OpenVPN.

- Geen open source implementatie

- Aan de server kant is IKEv2 lastig op te zetten, wat een paar potentiële problemen kan veroorzaken.

Begrippen

Om encryptie te begrijpen, moet je een aantal zeer belangrijke concepten begrijpen, die wij hieronder zullen bespreken.

Lengte van de encryptiesleutel

De ruwste schatting om te bepalen hoe lang het zal duren om een cipher te kraken is de lengte van de encryptiesleutel, een cijferreeks die uit enen en nullen bestaat. Een “brute force attack” is de meest basale manier om een cipher aan te vallen. Hierbij wordt elke waarschijnlijke combinatie van cijfers geprobeerd, tot de correcte wordt gevonden. Wat sleutellengte betreft zijn de versleutelingen die door VPN providers worden gebruikt tussen de 128-bits en 256-bits. De hogere niveaus worden gebruikt voor gegevens-authenticatie en handdrukken, maar is de gemiddelde versleuteling met 256 bits beter dan een versleuteling met 128 bits?Om het juiste antwoord te vinden, zetten we sommige aantallen in perspectief:

- Het vereist 3.4 x 10(38) pogingen om een 128-bits cipher sleutel betrouwbaar te breken.

- Het betrouwbaar breken van een 256-bits cipher sleutel vereist 2(128) keer meer computerkracht in vergelijking met een 128-bits cipher sleutel.

- Het breken van een 256-bits cipher vereist 3.31 x 10(65) handelingen, ongeveer net zoveel als dat er atomen in het heelal zijn.

- Fujitsu K, de snelste supercomputer in 2011, had Rmax snelheden tot wel 10.51 petaflops. Daarmee zou het ongeveer een miljard jaar duren voor de 128-bits AES sleutel wordt gekraakt met brute force.

- NUDT Tianhe-2, de meest krachtige supercomputer ter wereld in 2013 had Rmax snelheden tot 33.86 petaflops. Dat is bijna 3 keer sneller dan Fujitsu K, en het zou ongeveer eenderde miljard jaar duren voor de AES sleutel met 128 bits zou zijn gekraakt.

Tot de nieuwe onthullingen van Edward Snowden geloofde men dat de versleuteling met 128-bits niet met brute kracht te kraken was en dat dat nog zeker honderd jaar zo zou blijven. Maar kijkend naar de enorme hoeveelheid geld die de NSA beschikbaar heeft, hebben verscheidene deskundigen en systeembeheerders wereldwijd zich tot doel gesteld hun cipher sleutellengtes te upgraden. Het is goed om te weten dat de overheid van de VS versleuteling met 256 bits voor bescherming van gevoelige gegevens gebruikt (128 bits wordt gebruikt voor routine versleutelingsbehoeften). Toch kan zelfs de gebruikte methode, AES,een paar problemen veroorzaken.

Ciphers

Ciphers zijn wiskundige algoritmen die tijdens het versleutelen worden gebruikt.Ze zijn kwetsbaar voor hackers omdat ze die toestaan om de versleuteling gemakkelijk te breken. Blowfish en AES zijn veruit de meest voorkomende ciphers die gebruikers zullen tegenkomen op VPN’s. Hiernaast wordt RSA gebruikt voor de encryptie en decryptie van de sleutels van het cipher, terwijl SHA-1 en SHA-2 worden gebruikt als hash functie voor authenticatie.

Hoewel AES overal wordt beschouwd als het veiligste cipher voor VPN’s, heeft zijn goedkeuring door de overheid van de VS wezenlijk zijn betrouwbaarheid en populariteit verhoogd. Toch zijn er redenen om te geloven dit vertrouwen misplaatst zou kunnen zijn.

NIST

SHA-1, SHA-2, RSA en AES zijn allemaal gecertificeerd of ontwikkeld door de United States National Institute of Standards and Technology (NIST), een organisatie die nauw samenwerkt met de NSA bij de ontwikkeling van haar ciphers. Nu wij van de systematische inspanningen afweten die door de NSA worden geleverd om backdoors in de encryptieprotocollen te bouwen of ze te verzwakken, is het zeer relevant geworden om vragen te stellen betreffende de integriteit van de algoritmen van het NIST.

NIST heeft altijd om het even welk wangedrag ontkend (d.w.z. het doelbewust verzwakken van cryptografische protocollen) en heeft geprobeerd om het vertrouwen van het publiek te verhogen door mensen uit te nodigen om samen te werken aan hun versleuteling verwante protocollen. Maar tegelijkertijd is de NSA door de New York Times beschuldigd van het omzeilen van het goedgekeurde encryptieprotocol van NIST, het onderbreken van het openbare ontwikkelingsproces, of het introduceren van niet op te sporen backdoors om de algoritmen te verzwakken.

Op 17 September, 2013 werd het wantrouwen nog verder aangewakkerd, toen gebruikers persoonlijk door RSA Security werd verteld om te stoppen met gebruik van een bepaald versleutelingsalgoritme, aangezien het een gebrek had dat opzettelijk door de NSA was ingebouwd.

Bovendien wordt een encryptieprotocol wat door NIST werd gebouwd, de Dual EG DRBG, verondersteld jarenlang onveilig te zijn geweest. Zelfs in de mate dat de TU Eindhoven dit vaststelde in 2006. Ondanks deze zorgen volgt de industrie waar NIST leidt. Dit is voornamelijk vanwege het feit dat het voldoen aan de protocollen van NIST een vereiste is om contracten bij de Amerikaanse overheid te krijgen.

Als je bedenkt dat de protocollen van NIST overal in de wereld gebruikt worden, in alle takken van het zakenleven die vertrouwen op privacy, zoals de VPN industrie, dan is dat wel angstwekkend. Aangezien veel op deze protocollen gebaseerd wordt, zijn de deskundigen op het gebied van cryptografie niet bereid geweest om het probleem aan te pakken. Het enige bedrijf dat dat deed, Silent Circle, nam de beslissing om zijn Silent Mail dienst te sluiten in plaats van toe te zienhoe het wordt gecompromitteerd door de NSA.

Dankzij de berichtgeving over deze kwestie, begon een kleine maar toch innovatieve VPN leverancier, LiquidVPN genaamd, met het testen en het experimenteren met niet-NIST ciphers. Helaas is dit tot op heden de enige VPN provider die die kant op gaat, voor zover wij weten. Tot meerderen dat gaan doen, zal je het grootste deel van de versleuteling met AES 256 bits moeten maken, wat momenteel de beste beschikbare versleutelingnorm is.

NSA aanvallen op RSA

Eén van de nieuwe onthullingen van Edward Snowden wijst erop dat een programma met codenaam Cheesy Name werd ontwikkeld om encryptiesleutels te vinden, certificaten genoemd, die het risico kunnen lopen om gekraakt te worden door supercomputers in GCHQ (de Britse inlichtingendienst). Dit is een sterke aanwijzing dat deze certificaten, die over het algemeen door 1024-bits versleuteling worden beschermd, zwakker zijn dan wij dachten en veel sneller kunnen worden ontsleuteld dan verwacht door de GCHQ en de NSA. Zodra ontsleuteld, zullen alle eerdere en toekomstige uitwisselingen worden gecompromitteerd, door een permanente privé sleutel te gebruiken om alle gegevens te decrypteren.

Daarom moeten verscheidene vormen van encryptie die op kortstondige sleutels en certificaten vertrouwen, met inbegrip van zowel TLS als SSL, als gebroken worden beschouwd. Dit zal een reusachtig effect op al het HTTPS verkeer hebben. Maar er is ook goed nieuws. OpenVPN, die tijdelijke sleutel veranderingen gebruikt, zou niet hierdoor moeten worden beïnvloed. Waarom? Omdat er voor elke uitwisseling een nieuwe sleutel wordt geproduceerd, waardoor certificaten niet de kans krijgen om vertrouwen te vestigen.

Zelfs als iemand de privé sleutel van het certificaat verkreeg, zou ontsleutelen van de mededeling simpelweg niet mogelijk zijn. Met een Man in the Middle aanval (MitM), zou het mogelijk kunnen zijn om een verbinding met OpenVPN aan te vallen, maar het moet specifiek aangevallen worden plus de privé key moet worden verkregen. Aangezien het nieuws openbaar werd dat GCHQ en de NSA 1024-bits versleuteling kunnen kraken, hebben heel wat VPN leveranciers hun versleuteling verhoogd tot 2048-bits, of zelfs 4096-bits.

Perfect Forward Secrecy

Meer goed nieuws is dat de oplossing voor dit probleem, zelfs voor de verbindingen van TLS en SSL niet moeilijk is als de websites beginnen om “perfect forward secrecy” systemen in te voeren, waarbij een unieke en nieuwe privé encryptiesleutel voor elke sessie wordt gecreëerd. Jammer genoeg is Google tot nu toe het enige belangrijke internetbedrijf wat een perfect forward secrecy systeem heeft ingevoerd.

Aangezien we het einde van dit artikel naderen, zouden we je de wijze woorden van Edward Snowden willen meegeven, dat de versleutelingswerken en cryptosystemen zouden moeten worden ingevoerd om de veiligheid te verbeteren. En wat zou je van dit artikel moeten meenemen? Het is eenvoudig! OpenVPN is het veiligste beschikbare protocol en de VPN leveranciers zouden moeten blijven werken aan zijn implementatie. Het zou echt geweldig zijn als de leveranciers ook begonnen met het naast zich neerleggen van de protocollen van NIST, maar dat is iets waar we echt naar moeten uitkijken.

- PPTP is uiterst onveilig. Het is gecompromitteerd door de NSA en zelfs Microsoft heeft het verstoten. Daarom zou het totaal moeten worden vermeden. Het kan zijn dat je de cross-platform compatibiliteit en gemak van opzetten aantrekkelijk vindt.Maar bedenk dan dat andere cliënts veel van de zelfde voordelen en een aanzienlijk beter niveau van veiligheid kunnen bereiken door L2TP/IPsec te gebruiken.

- Wanneer het over niet-kritisch gebruik gaat, is L2TP/IPsec de juiste VPN voor jou, alhoewel het sterk is verzwakt en door NSA gecompromitteerd. Echter, als je een snelle opzet zoekt en een VPN die geen extra software vereist blijft het nog nuttig, vooral voor mobiele apparaten waar de steun voor OpenVPN inconsistent blijft.

- Ondanks de noodzaak om externe software te downloaden en te installeren op alle platforms, is OpenVPN ontegenzeggelijk de beste VPN oplossing voor al je behoeften. Het is snel, veilig, betrouwbaar, en hoewel installeren meer tijd kan vergen, is het de superieure veiligheid en privacy waard als je over het web surft.

- IKEv2 is ook een snel en veilig protocol indien samen met open source implementatie gebruikt, in het bijzonder voor mobiele gebruikers vanwege van zijn capaciteit om automatisch opnieuw aan te sluiten nadat je internetverbinding is onderbroken. Bovendien, aangezien het één van de weinige VPN protocollen is wat de apparaten van BlackBerry ondersteunt, is het in dat geval natuurlijk de enige en beste optie die je hebt.

- SSTP voorziet vrij veel gebruikers van de zelfde voordelen als een OpenVPN verbinding, echter slechts op de Windows platforms. Daarom zal je ondervinden dat het veel beter met het Windows OS integreert dan andere VPN protocollen. Maar het heeft beperkte ondersteuning van VPN providers vanwege deze beperking en aangezien Microsoft een goede, lange geschiedenis van samenwerking met de NSA heeft, is SSTP een protocol dat wij niet vertrouwen.

Samengevat zou je altijd OpenVPN moeten gebruiken waar mogelijk, hoewel voor mobiele apparaten IKEv2 een goede optie is. Voor een snelle oplossing, zou L2TP voldoende zijn geweest, maar gezien de verhoogde beschikbaarheid van mobiele apps met OpenVPN, verkiezen wij OpenVPN boven alle andere protocollen.

Voel je vrij om een reactie te geven over hoe dit artikel kan worden verbeterd. Jouw feedback is waardevol!